type

status

date

slug

summary

tags

category

icon

password

1.从捕获的结果中筛选出PING www.163.com 的所有数据包

2.筛选出ping 靶机的数据包

这里捕获的网卡需要进行修改

3.获取ftp用户名密码包

- 用靶机搭建ftp环境

- 利用用户名密码登录ftp

- 抓取ftp包

4.筛选出TCP三次握手服务器的回应包

tcp and tcp.flags.syn==1 and tcp.flags.ack==1TCP三次握手

第一次握手:客户端发起一个SYN请求,初始序列号为0

第二次握手:服务端返回SYN+ACK,并且包含服务端的一个初始序列号seq=0,同时返回一个确认号ack=1

第三次握手:客户端返回一个ACK,并且返回一个确认号ack=1,并且将自己的序列号seq更新为1

至此TCP三次握手就结束了。客户端与服务端之间已经成功建立起连接。

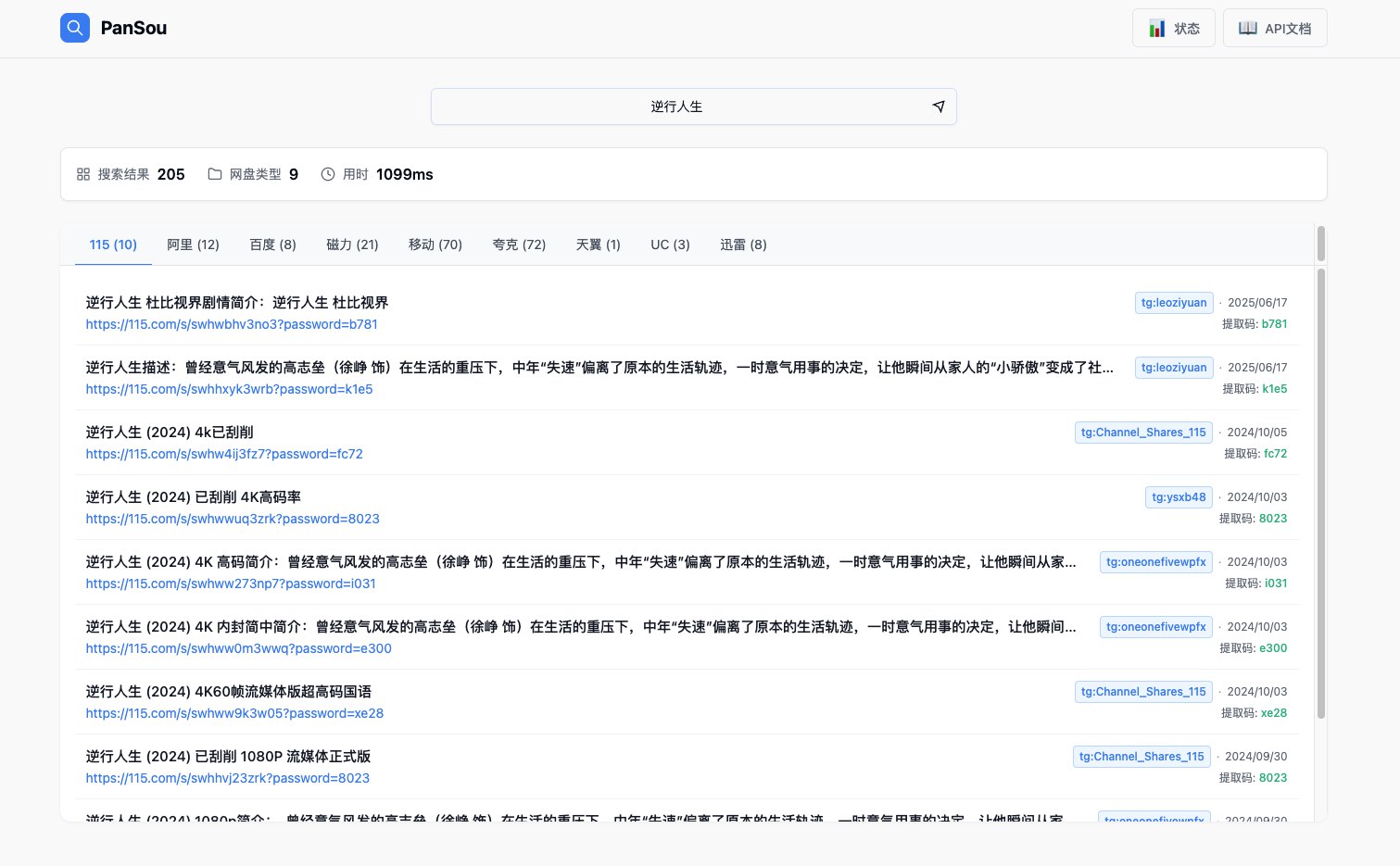

5.筛选出提交含有username的HTTP数据包

第一步:选择目标网站(http://www.xxxxx.org/Login.aspx),并获取其IP地址,可以采用Ping命令实现。这里采用站长之家(http://ip.tool.chinaz.com/)获取,其IP地址为:124.114.152.116 。

第二步:打开wireshark软件,选择网卡后,启动软件抓包功能。(也可以在设置选项)

第三步:启动Wireshark软件,显示如下图所示。

第四步:打开目标网站并刷新,输入用户名和密码登录。

第五步:登录成功之后停止抓包,并使用下面的过滤器获取HTTP协议且与该IP地址相关的信息。

http and ip.addr==124.114.152.116

第六步:通过分析HTML登录方式,发现它是POST方式(很常见,GET方式的链接有参数),下面这两个是登录页面。

第七步:点击该POST且包含login的登录页面,点击最后一行“HTML Form URL Encoded:application/x-www-form-urlencoded”,获取如下图所示的用户名和密码。如果密码被MD5加密,可以寻找在线网站进行解密。

Form item: “username” = “yangxiuzhang”

Form item: “password” = "xxxxxxxx"

我们通过Wireshark成功获取了自己登录账号和密码。同样,可以尝试抓取其他小伙伴的账号和密码,因为你们在同一个wifi下。通过获取目标网站的IP地址,就能截取数据包实现该功能。所以,大家在外尽量不要使用开放的wifi。

第八步:如果不设置HTTP协议,可以显示所有写一下的数据包,如下图所示。

第九步:最后补充其他的过滤器,比如获取表单提交的POST请求(GET请求URL有参数),我们可以使用下面代码获取。

http.request.method==POST

过滤表达式的规则:

第十步:过滤规则是可以组合的,如下图所示。

http.request.method==“POST” and http and ip.addr==124.114.152.116

- Author:Gweek

- URL:https://www.myla.eu.org/article/wireshark-test

- Copyright:All articles in this blog, except for special statements, adopt BY-NC-SA agreement. Please indicate the source!