type

status

date

slug

summary

tags

category

icon

password

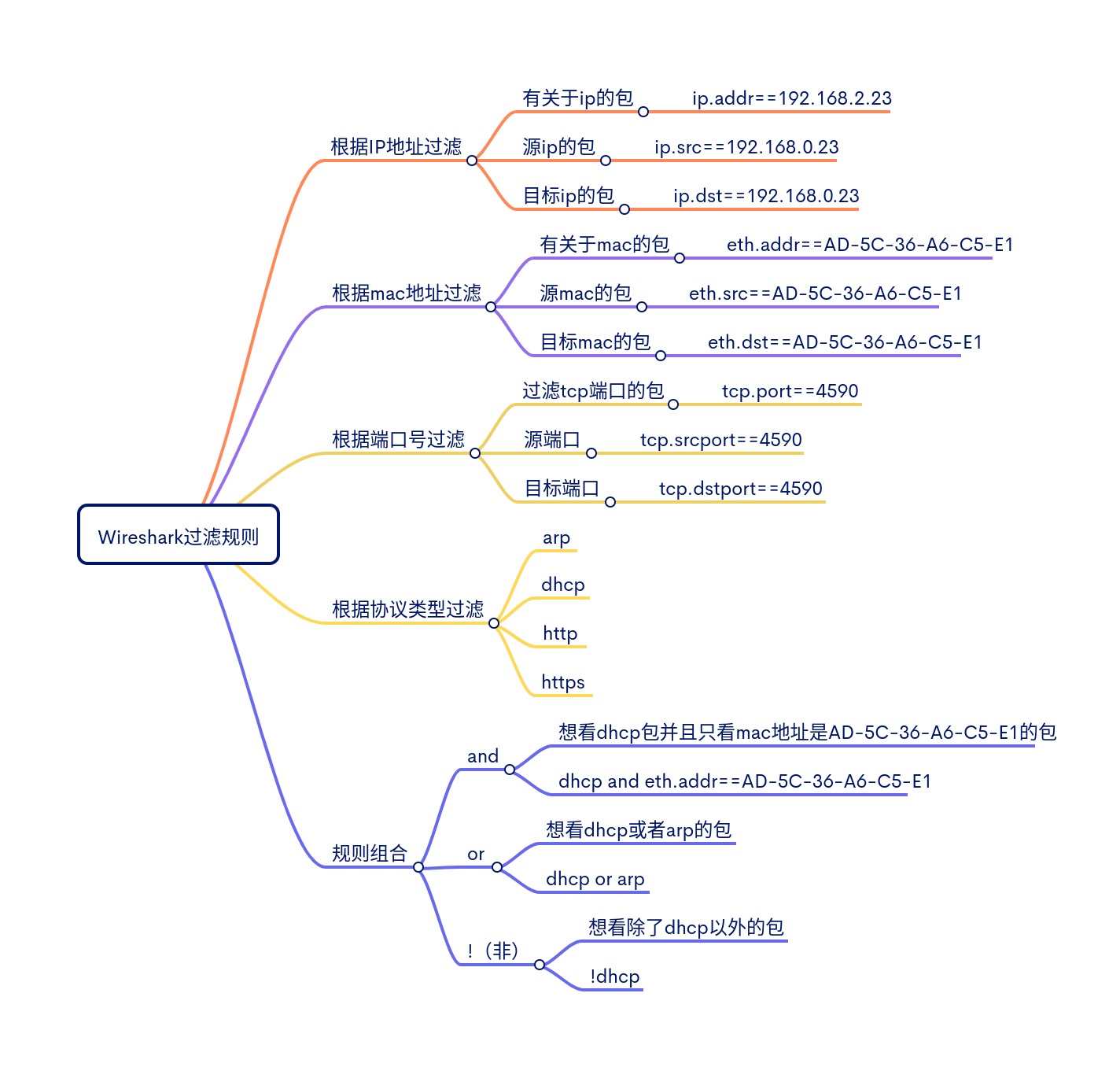

Wireshark 的过滤规则可以分为两种:捕获过滤规则和显示过滤规则。

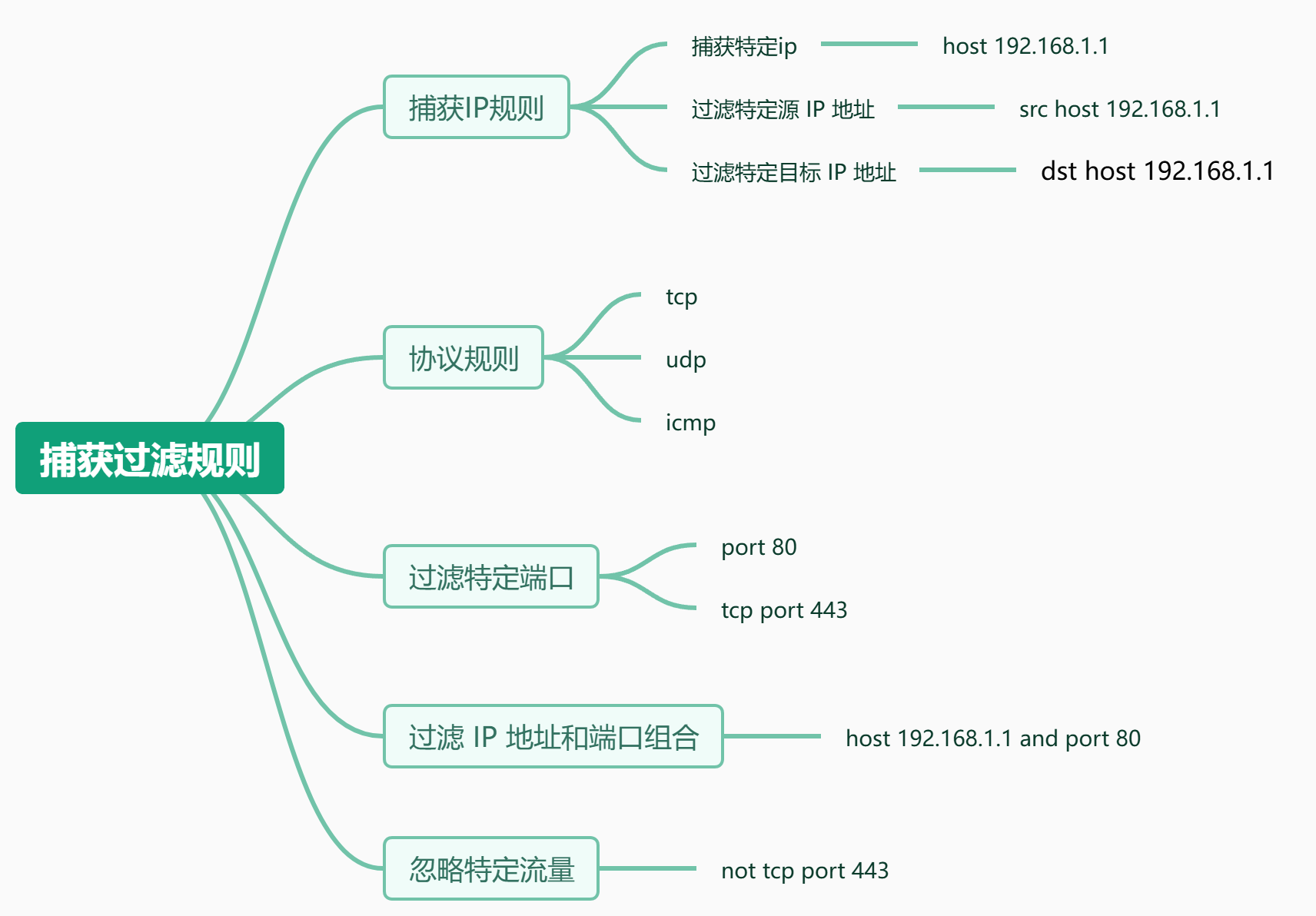

1. 捕获过滤规则

捕获过滤规则用于在开始捕获之前过滤流量,它直接影响捕获的结果。捕获过滤规则基于 BPF(Berkeley Packet Filter)语法。

常见捕获过滤规则示例:

- 过滤特定 IP 地址:

host 192.168.1.1

- 过滤特定源 IP 地址:

src host 192.168.1.1

- 过滤特定目标 IP 地址:

dst host 192.168.1.1

- 过滤特定的协议(如 TCP、UDP、ICMP 等):

tcpudpicmp

- 过滤特定端口:

port 80tcp port 443

- 过滤 IP 地址和端口组合:

host 192.168.1.1 and port 80

- 忽略特定流量:

not tcp port 443

2. 显示过滤规则

显示过滤规则用于在捕获数据包后对其进行筛选,不影响数据捕获过程。它基于 Wireshark 的专用语法。

常见显示过滤规则示例:

- 过滤指定 IP 地址:

ip.addr == 192.168.1.1

- 过滤特定源 IP 地址:

ip.src == 192.168.1.1

- 过滤特定目标 IP 地址:

ip.dst == 192.168.1.1

- 过滤特定协议:

tcpudpicmp

- 过滤特定端口:

tcp.port == 80

- 过滤特定 TCP 段的数据:

tcp contains "GET"

- 过滤特定子网范围的流量:

ip.addr == 192.168.1.0/24

- 组合条件:

- 与条件:

ip.addr == 192.168.1.1 and tcp.port == 80 - 或条件:

ip.addr == 192.168.1.1 or ip.addr == 192.168.1.2

- 过滤 HTTP GET 请求:

http.request.method == "GET"

注意:

- 捕获过滤在性能上要求较高,因为它决定了捕获什么流量,排除其他流量。它比显示过滤更难修改,因为需要在开始捕获前设定。

- 显示过滤可以灵活应用,捕获后对数据进行过滤,分析起来更方便。

- Author:Gweek

- URL:https://www.myla.eu.org/article/wireshark-gz

- Copyright:All articles in this blog, except for special statements, adopt BY-NC-SA agreement. Please indicate the source!